我們將USG 20W的無線網路設定好了之後,會發現一件有趣的事。

就是它連不進內網的NAS或其他設備;這是因為防火牆的策略;

預設對無線網路(WLAN)的限制。

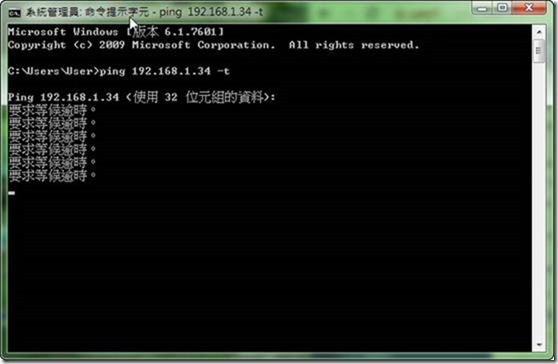

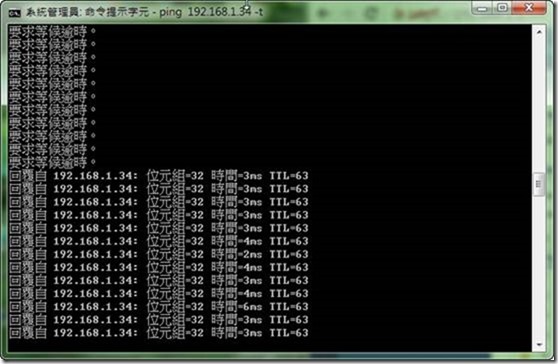

如下圖所示:ping內網192.168.1.34的設備不會通。

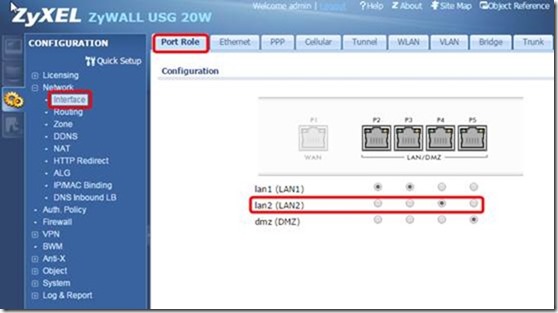

先說明一下USG20W的角色(Role);連外網的叫WAN(P1)。

內網分三段;前兩個連接埠是LAN1(P2 & P3),接著是LAN2(P4)。

最後是dmz(P5);無線網路(WLAN)算是特別的角色,因是無線沒有列在這裡。角色的用途最主要就是分隔不同的使用者(或使用單位),可以針對不同的角色來設定規則,可以往哪裡去、管制哪些行為等。

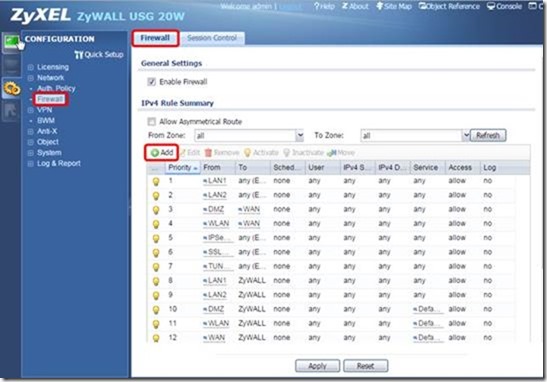

接著我們來看看本章要介紹的主角:防火牆規則(Firewall)。

畫面中預設了十多筆的規則,簡單的閱讀方式就是:

從哪裡來、往哪裡去、排程、使用者、來源位址、目地位址、服務、

存取與記錄(LOG)。

以畫面中第一筆來解釋;從LAN1、往任何地方(除了ZyWALL)、沒有排程、任意使用者、任意來源位址、任意目地位址、任何服務、允許(allow)存取、不作記錄。

稍微咀嚼一下:就是LAN1網路內的所有設備,可以連上所有網路(除了管理ZyWALL)。

往下找一下無線網路(WLAN)的規則,會發現一共有兩筆:第4筆是往WAN,就是連外網是允許的;第11筆是連入ZyWALL作一些預設的管理是允許的。再往下看到最後一筆,任意來源往任意目的是被拒絕(Deny)的。

我們的連網經過防火牆時,是被這些規則逐筆比對,合規則就走那一筆,不合就一直比對到最後一筆:全被拒絕(擋下)。

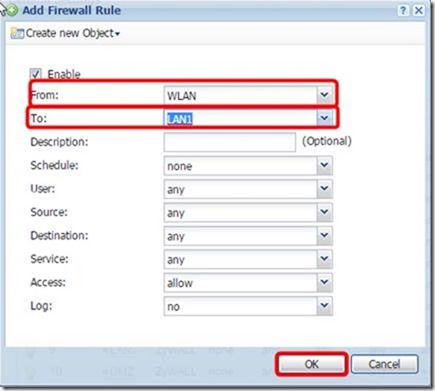

所以我們可以看到,沒有WLAN往LAN1的規則存在,這就是無線無法存取內網設備的原因了。只要依我們的需要,新增合適的規則來放行即可。這邊我們先來加一筆WLAN往LAN1的規則:在上圖三按下 add 鈕,會帶出下圖四的畫面。設定動作很簡單,在From(來自)的下拉選單中選:WLAN,在to(往)的選單中選:LAN1,其他項目則保持預設(依我們上面的介紹,就是沒有排程、任意使用者、任意來源位址、任意目地位址、任何服務、允許(allow)存取、不作記錄),按下 OK。

回到防火牆規則的畫面可以看到我們新增的規則;再回去無線連網的那台設備查看我們的Ping,會發現已經可以ping通囉;現在就可以利用無線暢快連通內網了(如下圖)。

防火牆規則在這類的服務管制是很重要的,要小心使用;可千萬不要開大門:把WAN往LAN,或any往any給設定全部allow喔,要針對必要的IP或服務(Service)來適當放行才是;日後我們再來介紹其他的運用囉,謝謝收看。

Leave a Reply