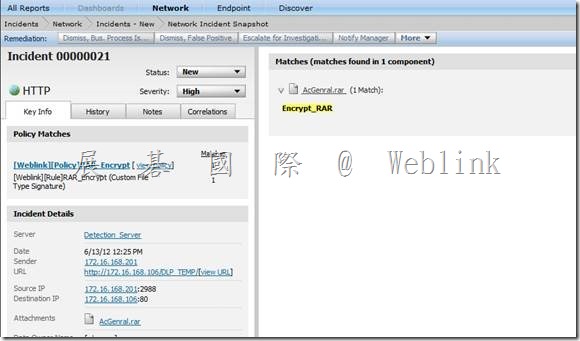

RAR 加密檔案偵測政策

1#

啟用自訂檔案類型偵測:

依預設,不會啟用自訂檔案類型政策規則。若要實作「自訂檔案類型特徵」條件﹐您必須先啟用它。

啟用「自訂檔案類型特徵」規則

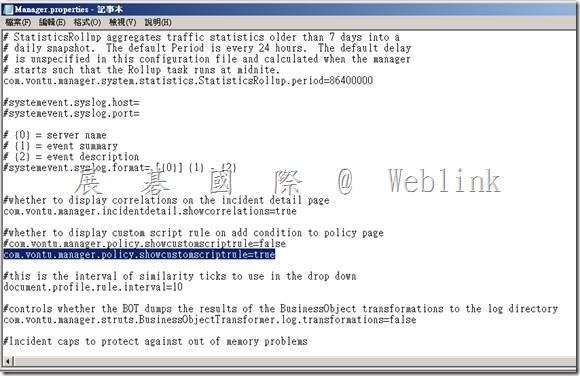

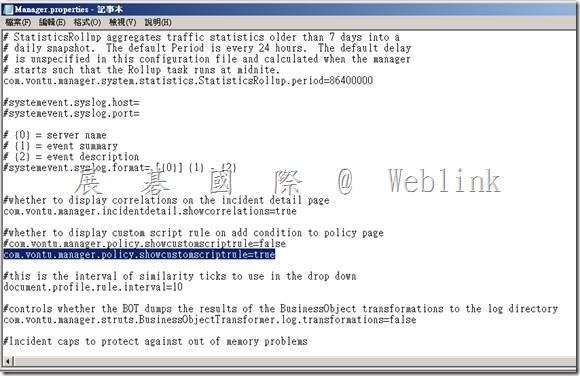

A. 使用文字編輯器開啟檔案 C:\Vontu\Protect\config\Manager.properties

B. 將以下選項設定為 true﹕com.vontu.manager.policy.showcustomscriptrule=true

C 停止並重新啟動 Vontu Manager 服務。

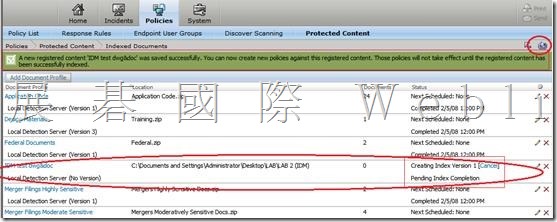

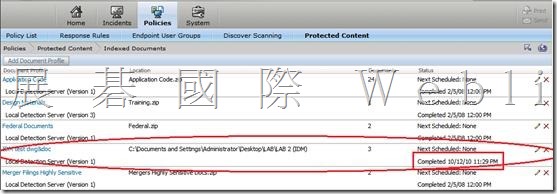

2#

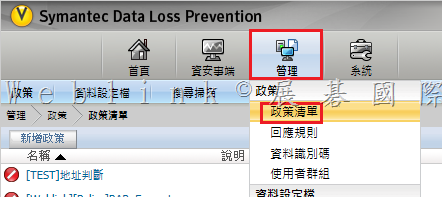

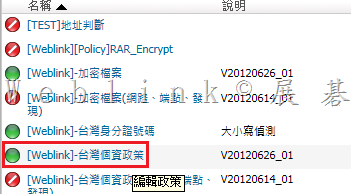

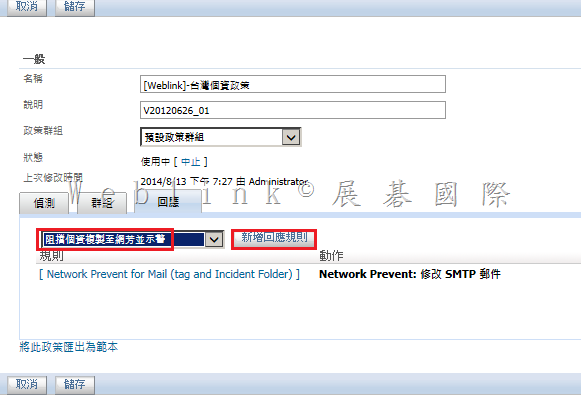

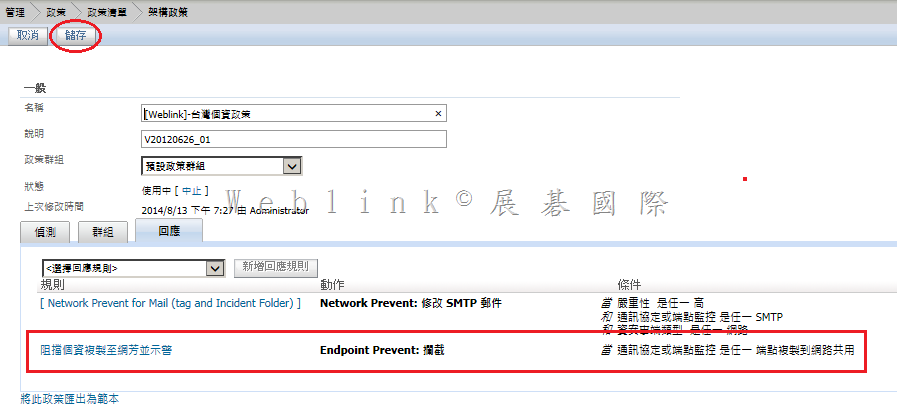

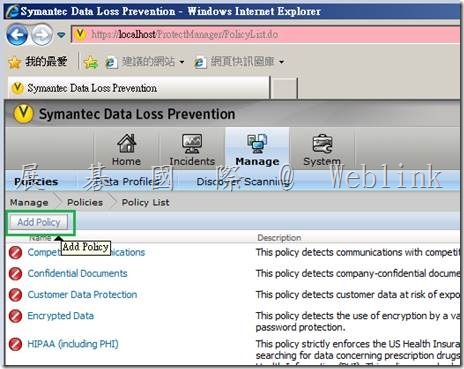

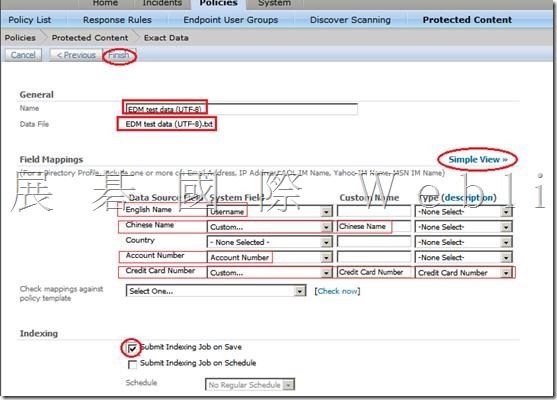

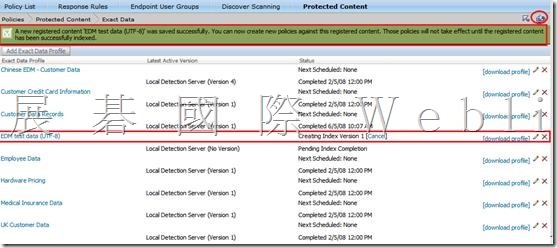

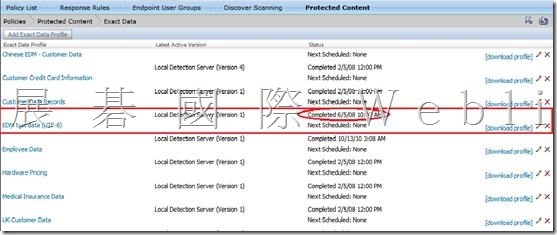

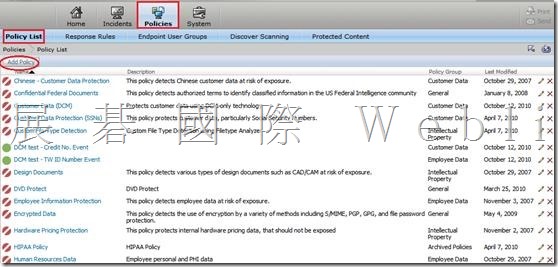

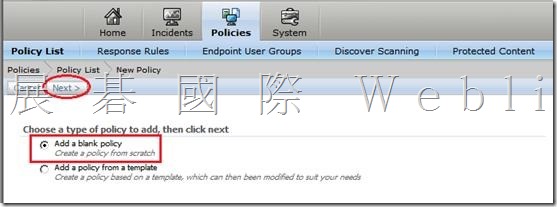

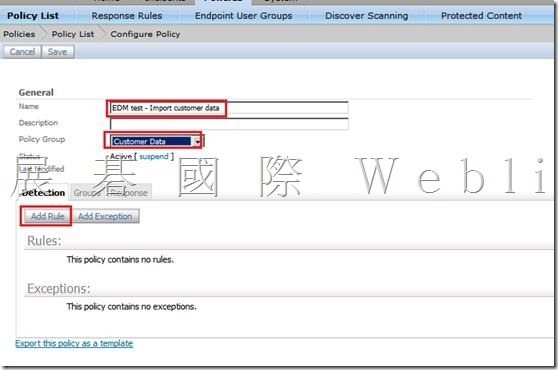

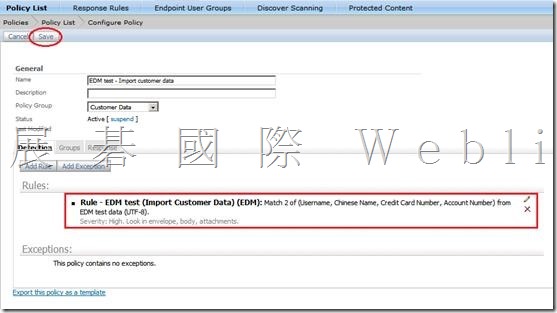

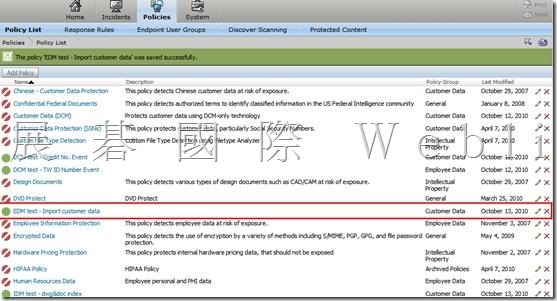

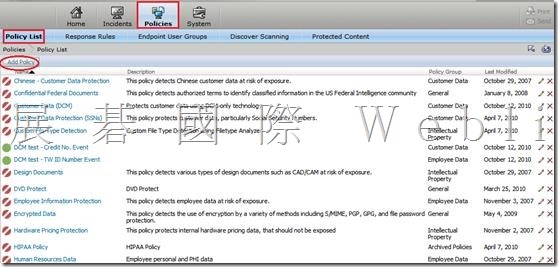

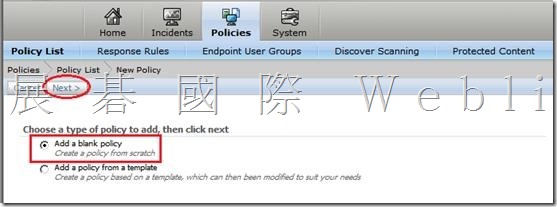

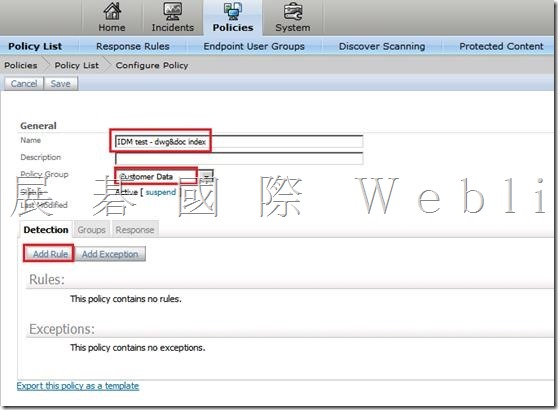

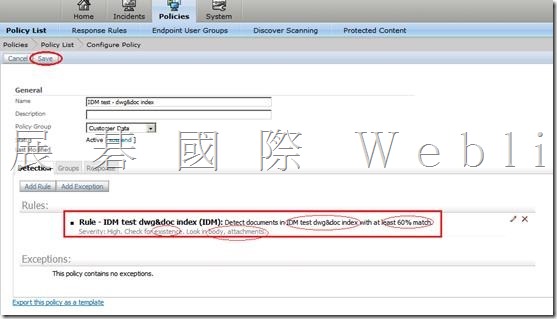

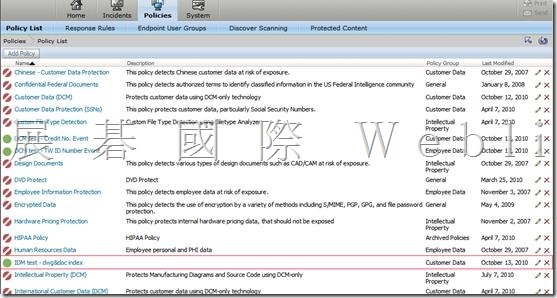

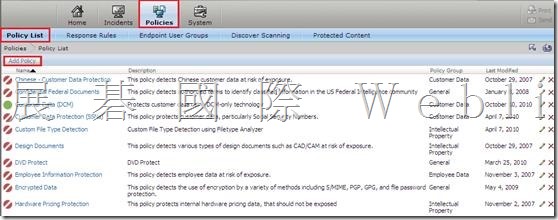

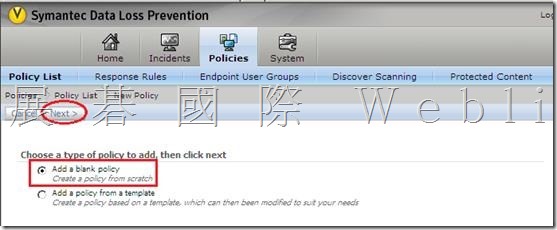

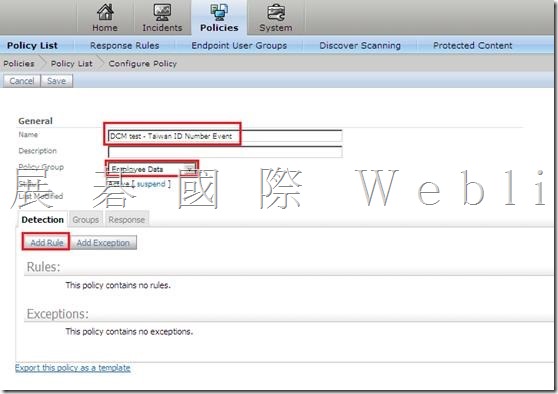

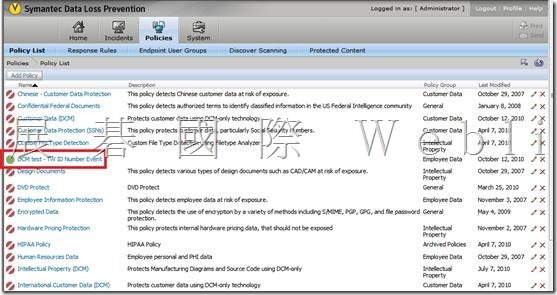

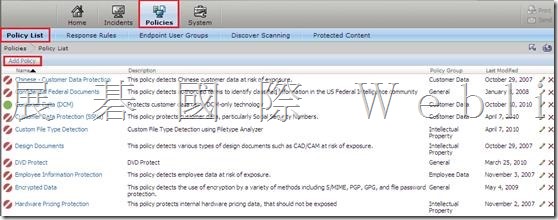

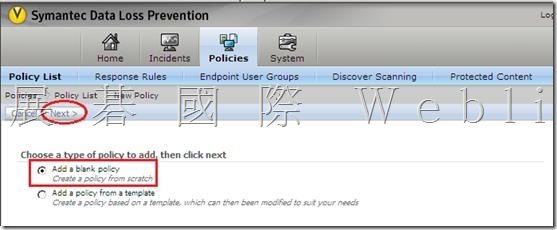

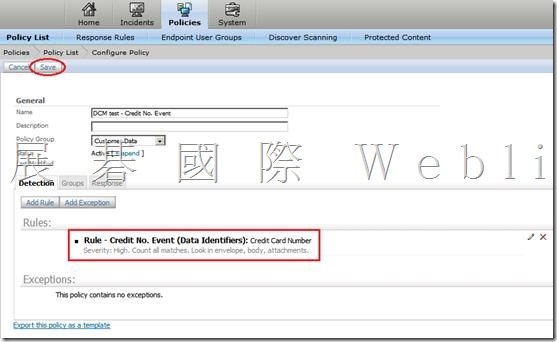

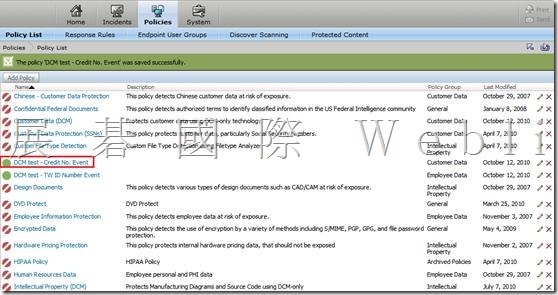

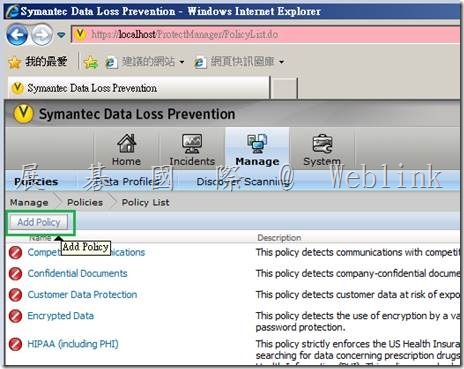

(1) 新增Policy

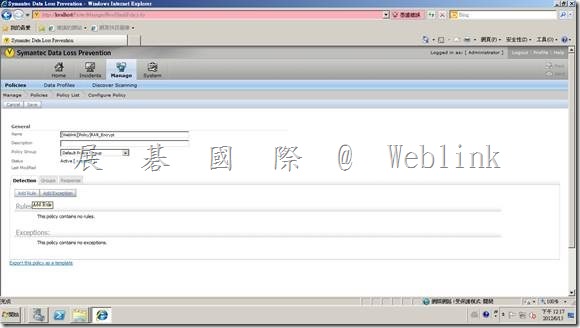

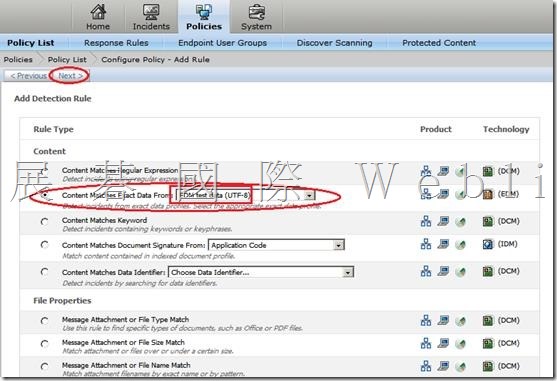

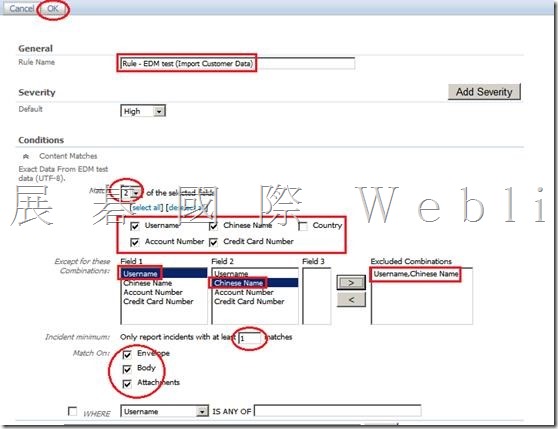

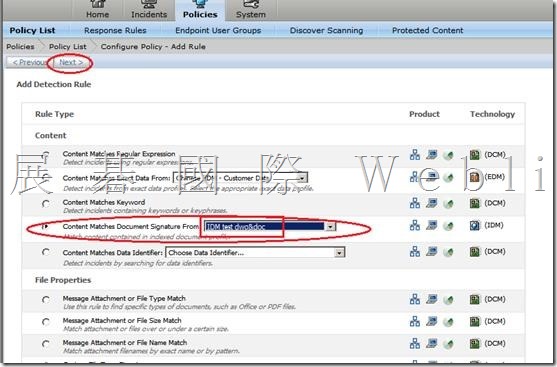

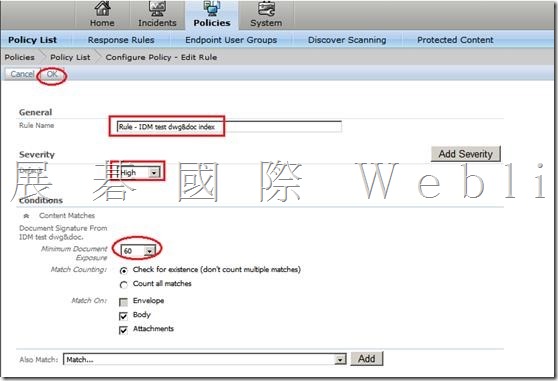

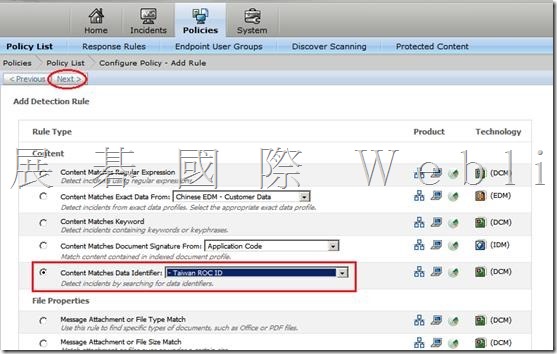

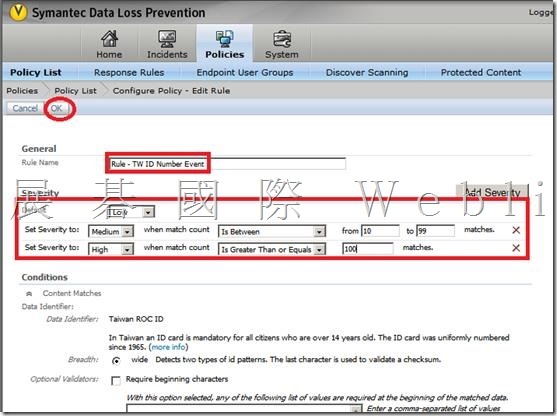

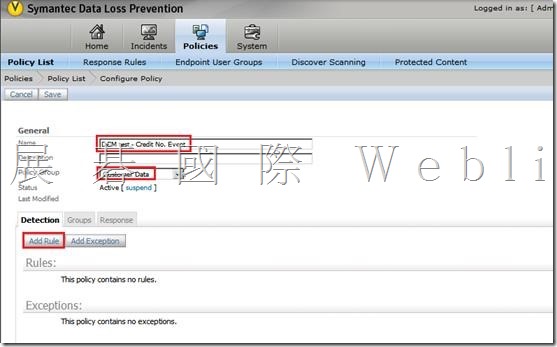

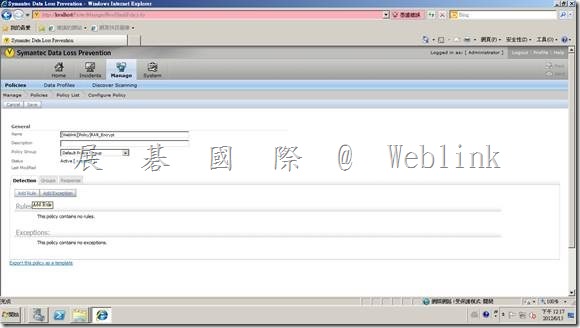

(2) 在Policy中新增Rule

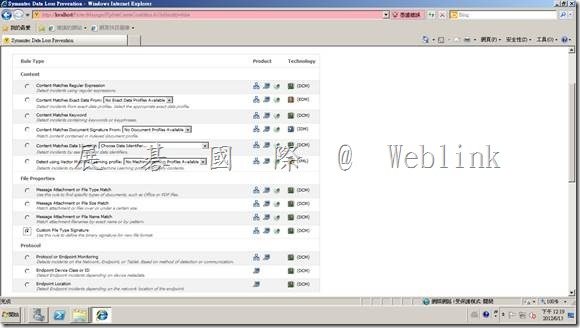

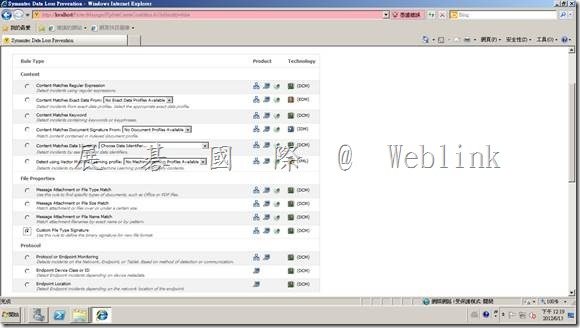

(3) 選擇 Custom File Type Signature 後 Next

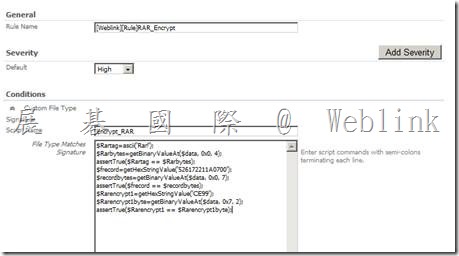

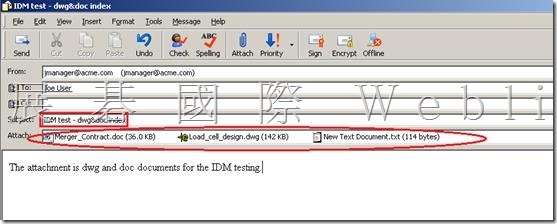

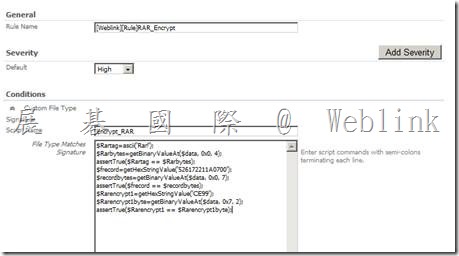

(4) 填寫自訂檔案類型與偵測技術資訊 (請參考下方【註】說明來建立標頭偵測規則 )

【註】使用 【fileanalyzer_windows_4_0_1.exe】偵測自定義檔案格式

● 找到 Symantec_DLP_12.5_Platform_Win-IN_b\DLP\12.5\File_Type_Analyzer 目錄

● 在此目錄下執行【fileanalyzer_windows_4_0_1.exe】以安裝 DLP File_Type_Analyzer

● 執行 【C:\Program Files (x86)\File Analyzer】目錄下 【analyzer_gui.exe】

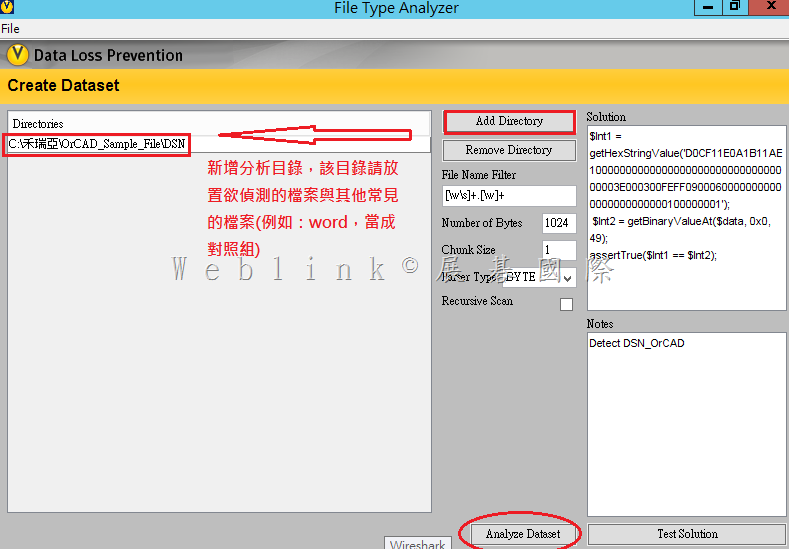

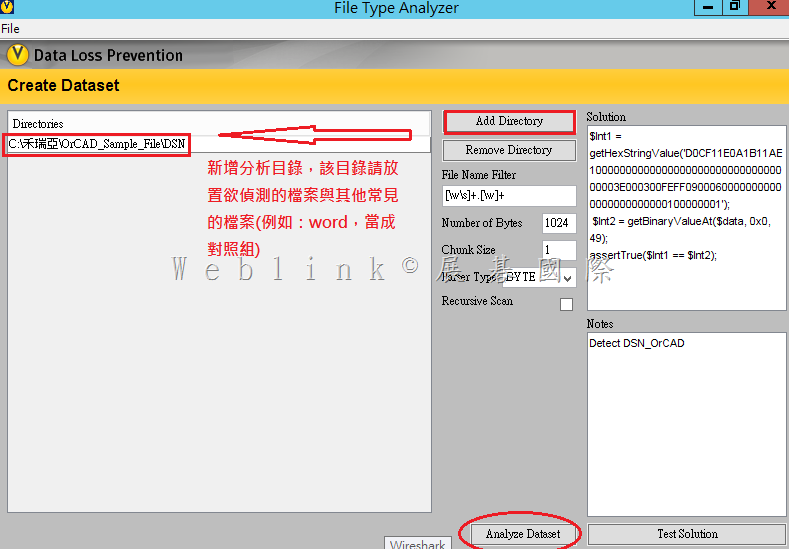

● 在畫面中按下 【Add Directory】來新增分析目錄,該目錄請放置欲偵測檔案與其他常見的檔案 (例如:word,當成對照組)

● 【File Name Filter】請輸入【[\w\s]+.[\w]+】

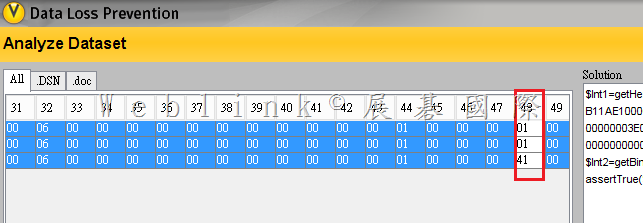

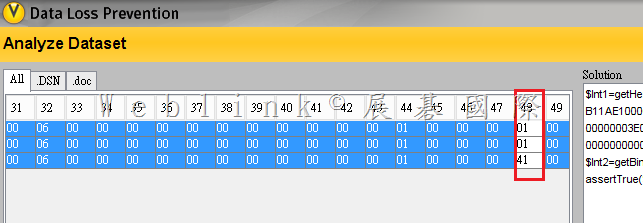

● 按下【Analyze Dataset】進行兩個不同型態的檔案的標頭差異分析

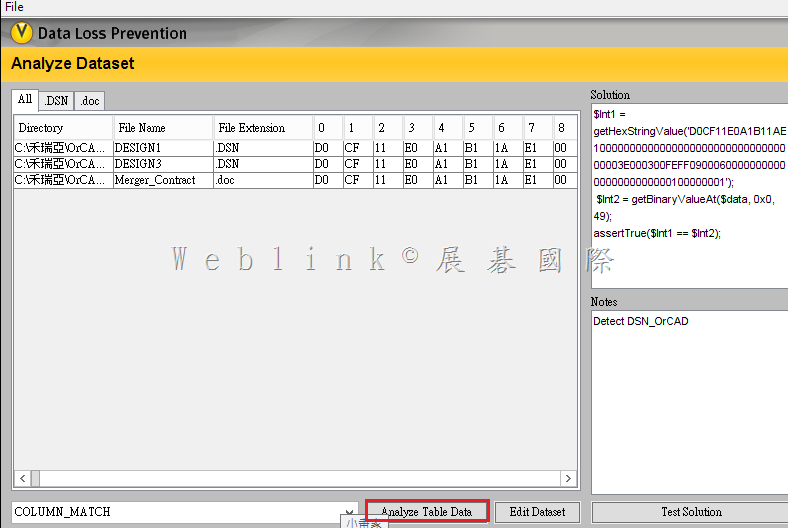

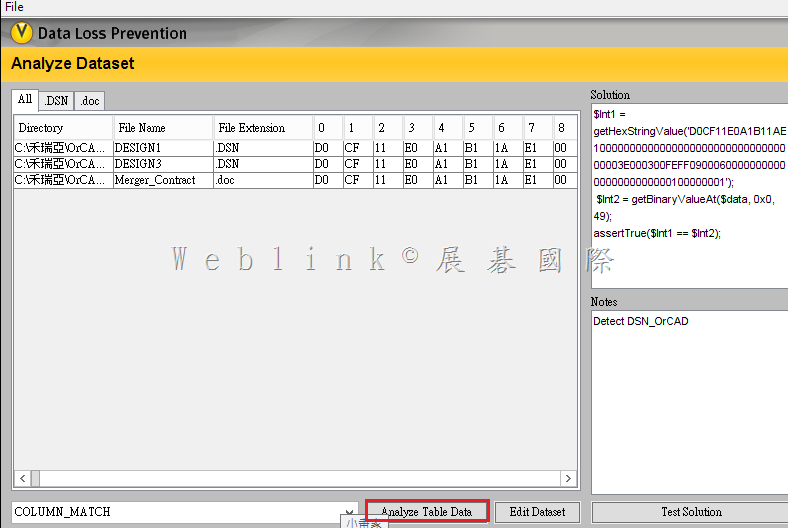

● 再按下【Analyze Table Data】進行表格的差異分析

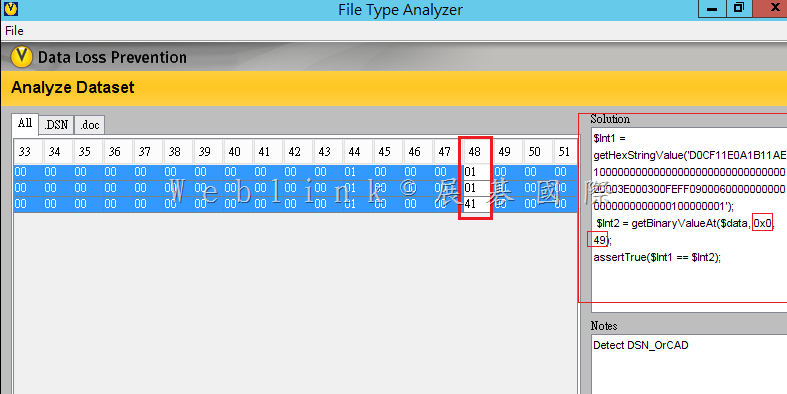

● 可以發現 .DSN 與 .doc【一直到第 48 格 】才有所差異

http://www.symantec.com/connect/forums/sdlp-and-custom-file-type-detection-file-type-analyzer

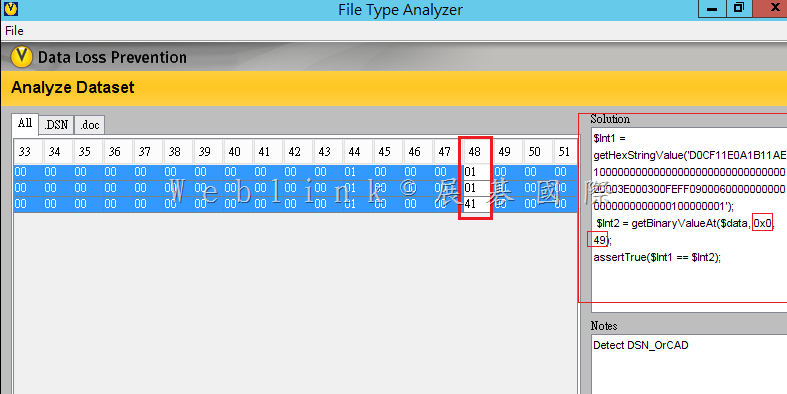

● 所以我們可以在【Solution 】中輸入以下的標頭偵測規則

$Int1 = getHexStringValue(‘

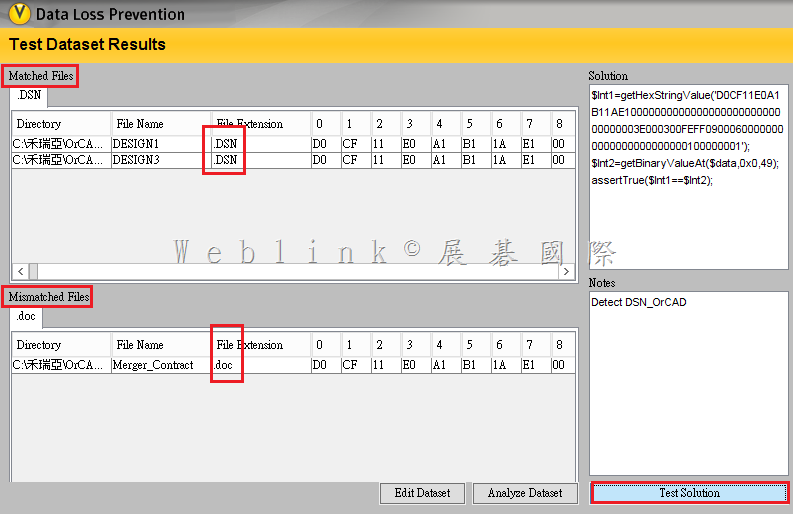

$Int1=getHexStringValue(‘D0CF11E0A1B11AE1000000000000000000000000000000003E000300FEFF09000600000000000000000000000100000001‘);

$Int2=getBinaryValueAt($data,0x0,49);

assertTrue($Int1==$Int2);

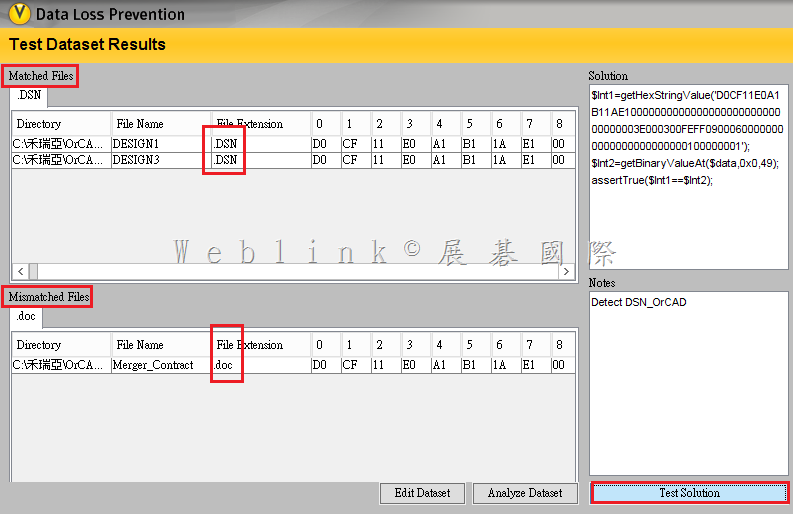

● 按下【Test Solution】發現確實只有 .DSN 檔案格式被偵測到

以下為 .rar 測試規則

File Type Matches Signature 值

$Rartag=ascii(‘Rar!’);

$Rarbytes=getBinaryValueAt($data, 0x0, 4);

assertTrue($Rartag == $Rarbytes);

$frecord=getHexStringValue(‘526172211A0700’);

$recordbytes=getBinaryValueAt($data, 0x0, 7);

assertTrue($frecord == $recordbytes);

$Rarencrypt1=getHexStringValue(‘CE99’);

$Rarencrypt1byte=getBinaryValueAt($data, 0x7, 2);

assertTrue($Rarencrypt1 == $Rarencrypt1byte);

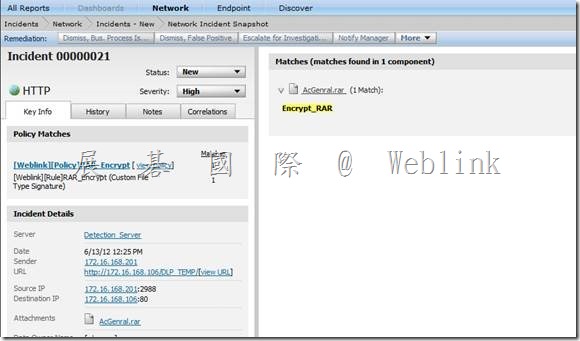

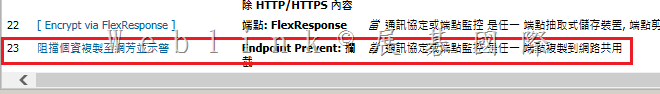

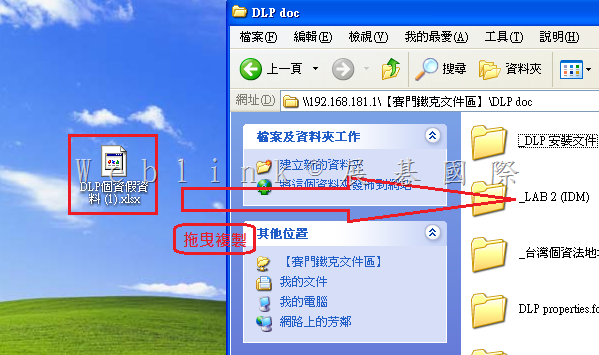

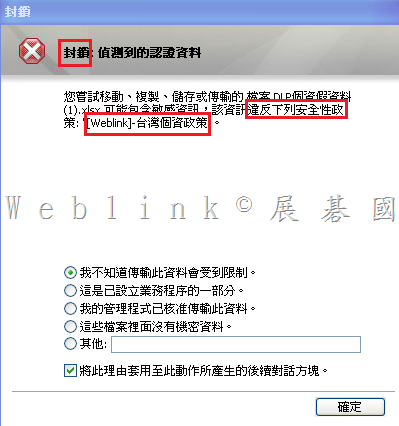

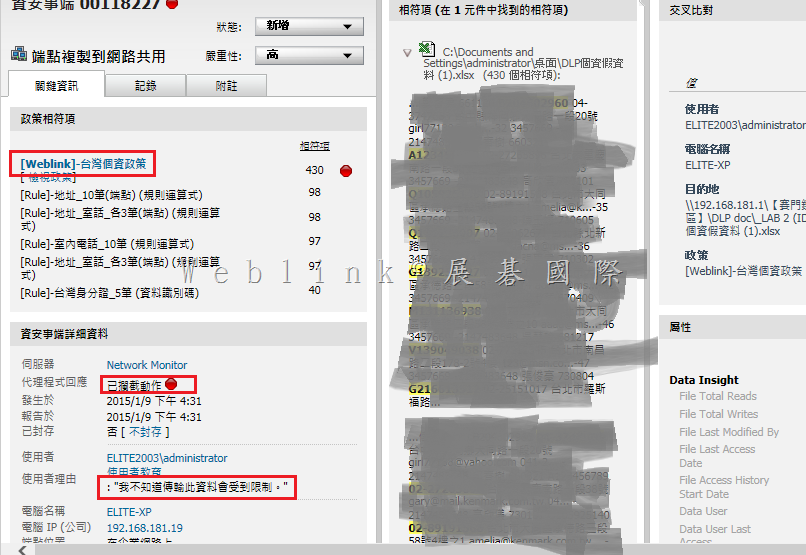

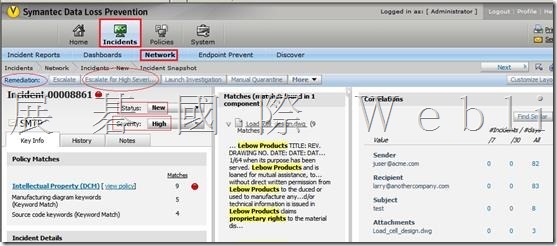

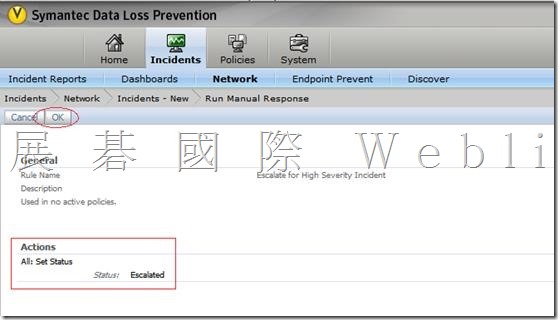

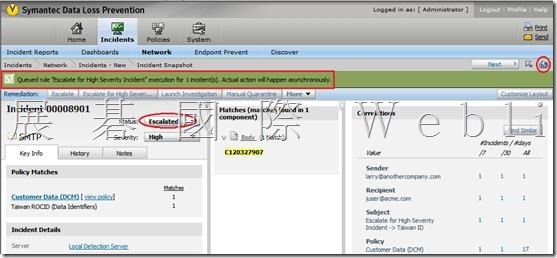

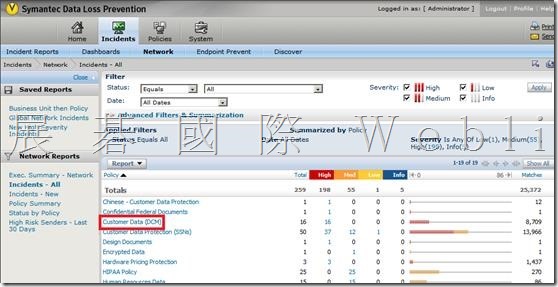

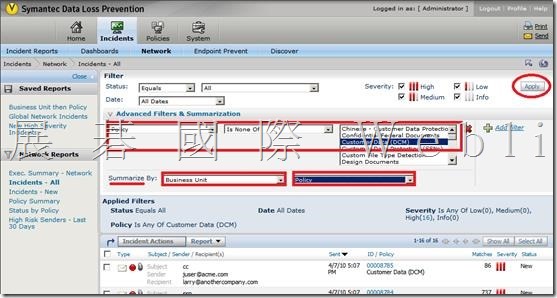

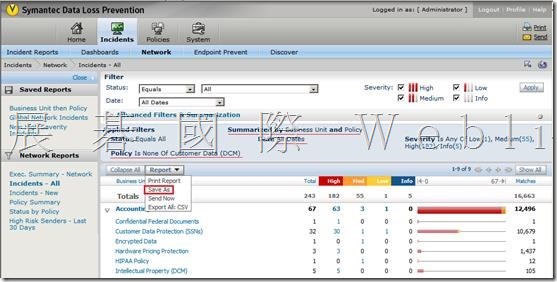

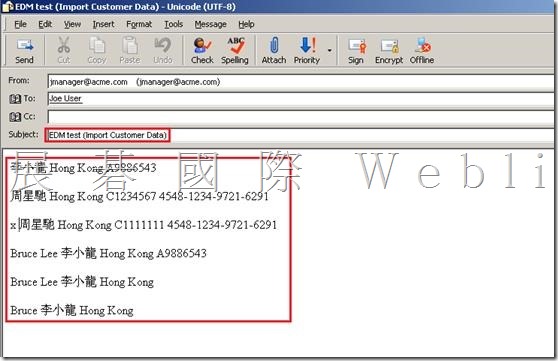

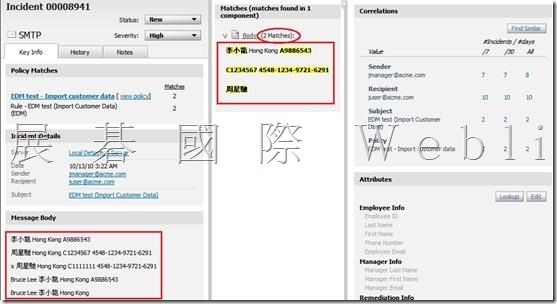

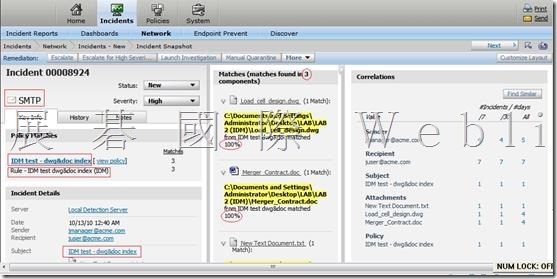

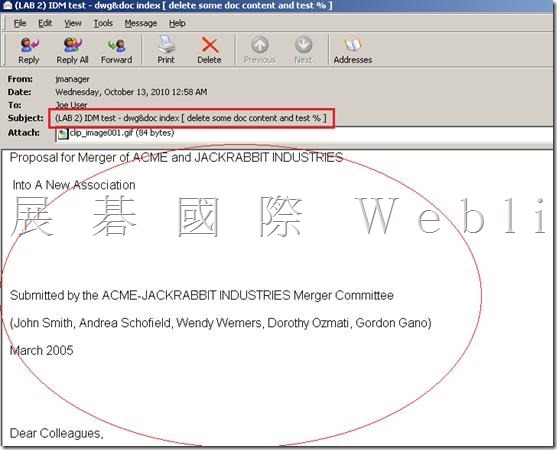

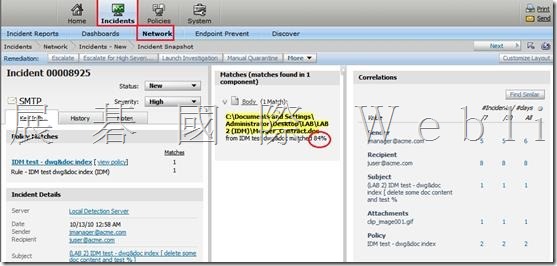

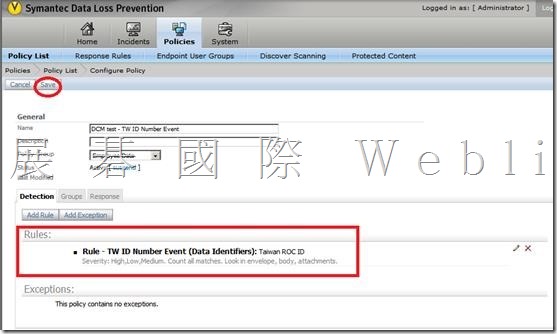

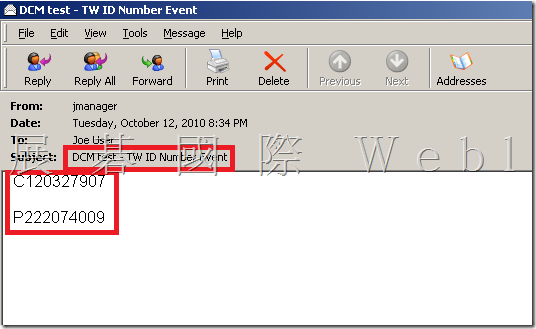

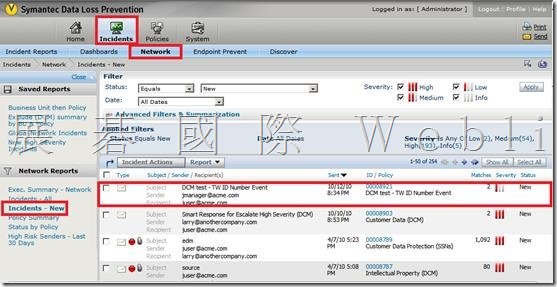

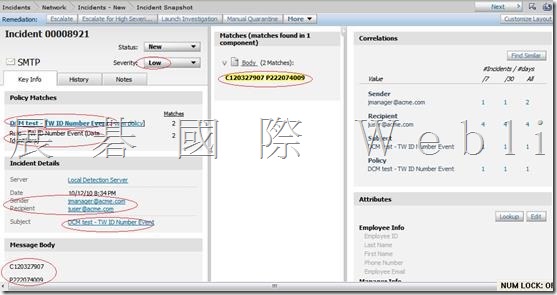

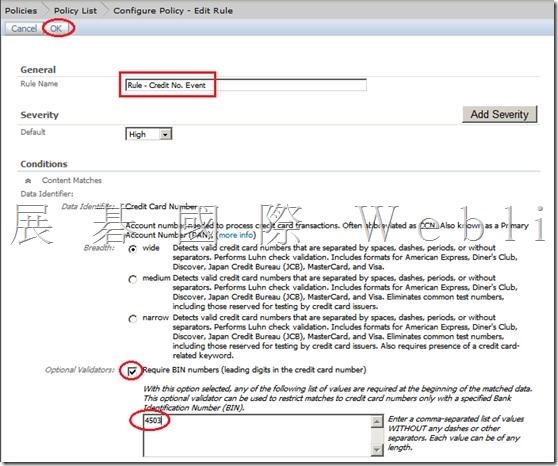

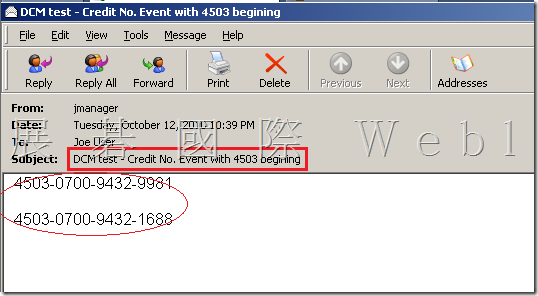

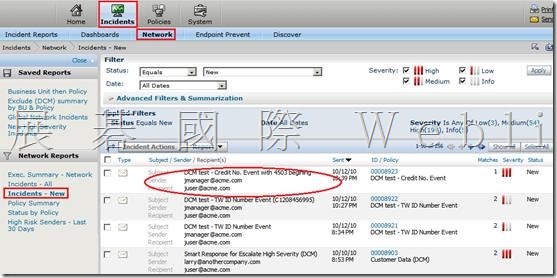

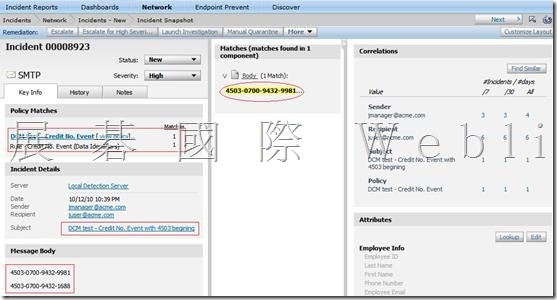

(5) 確認偵測事件