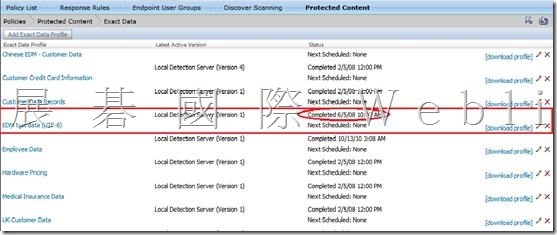

SMG 整合 DLP 相關設定

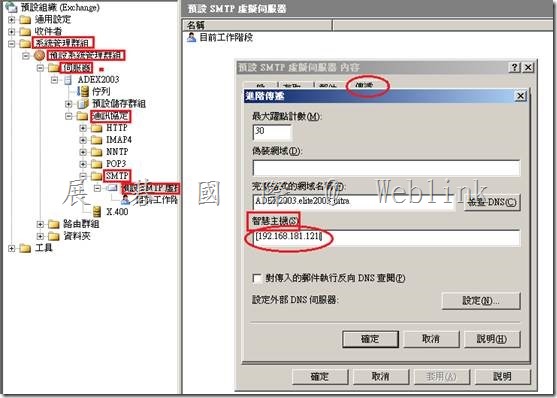

智慧主機指向 SMG [192.168.181.96]

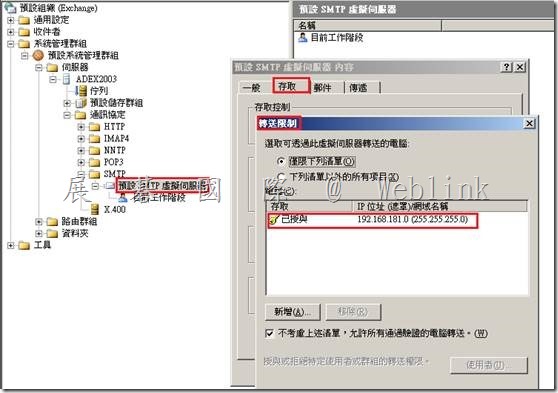

設定允許轉送

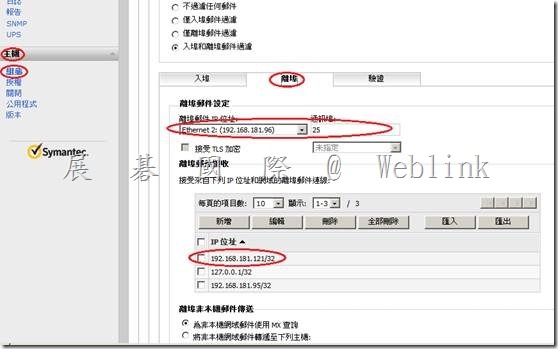

SMG接受來自 Exchange smart host 轉過來的信

在 SMG 上設定寄出信件先送至 DLP 檢查

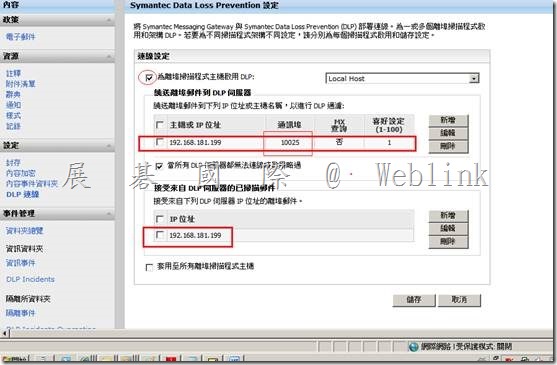

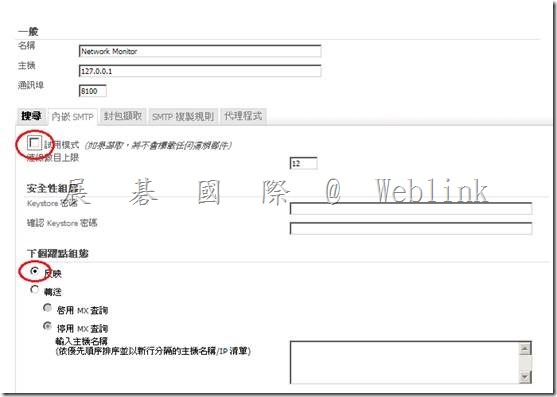

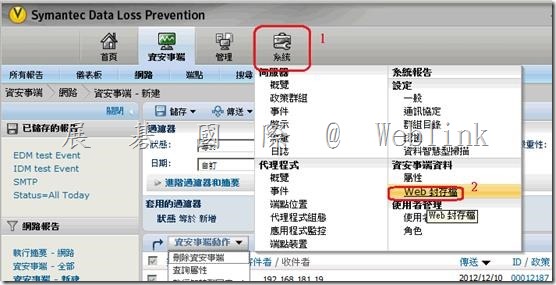

設定 DLP 使用 reflect mode來與 SMG 互動,並取消試用模式

DLP 檢查完信件後,將信還給 SMG 的 25 port (DLP 預設值為 10026)

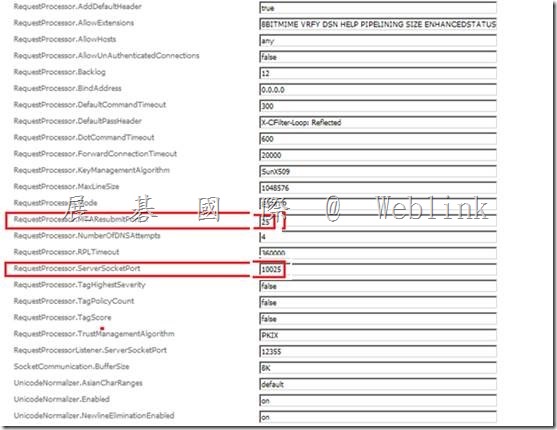

RequestProcessor.MTAResubmitPort=10026 – 25

RequestProcessor.ServerSocketPort=10025

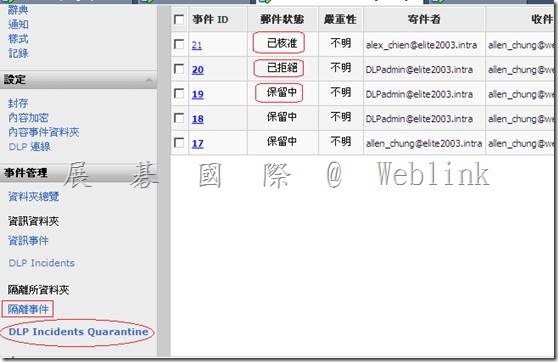

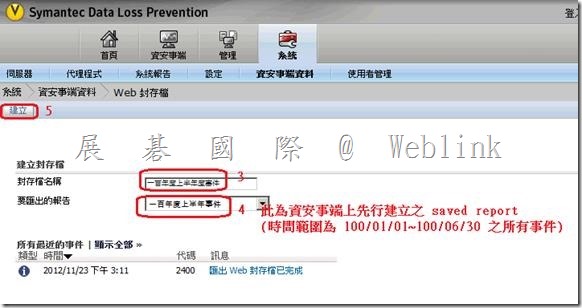

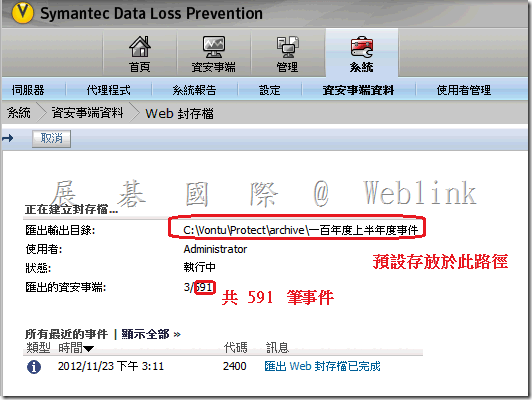

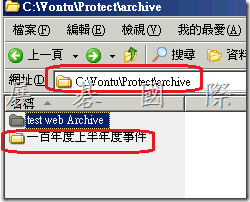

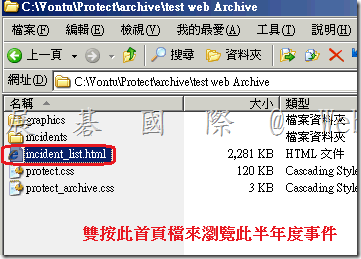

建立 DLP 事件隔離資料夾

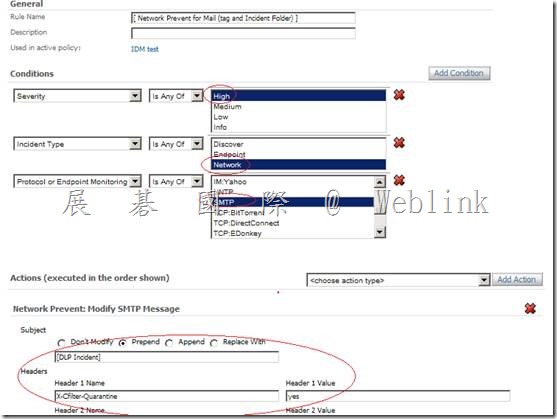

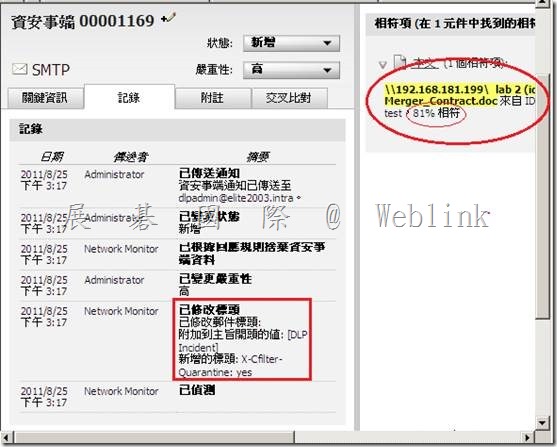

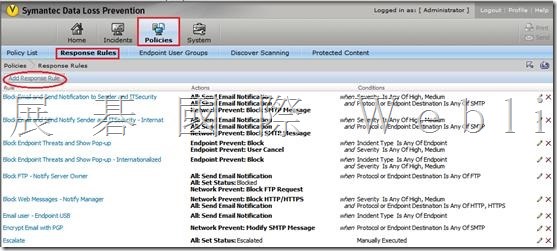

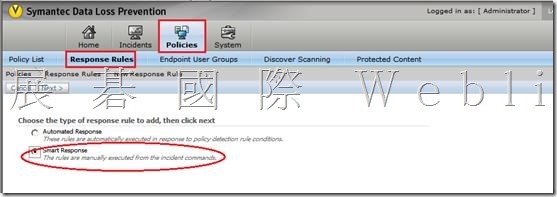

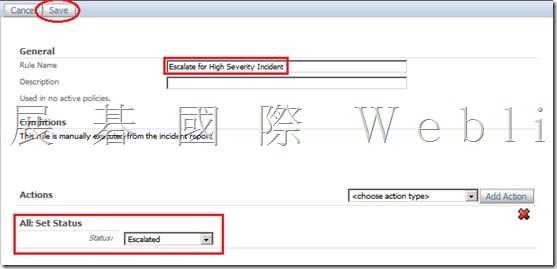

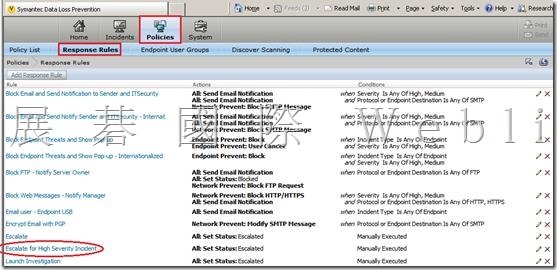

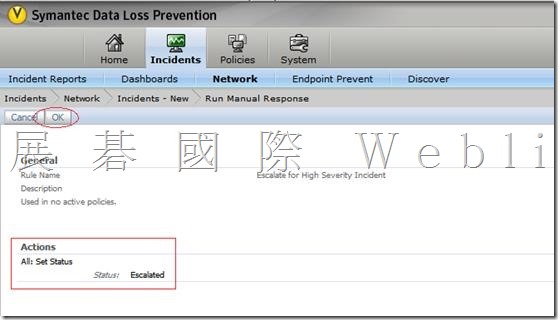

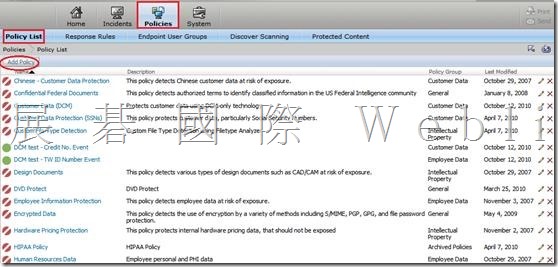

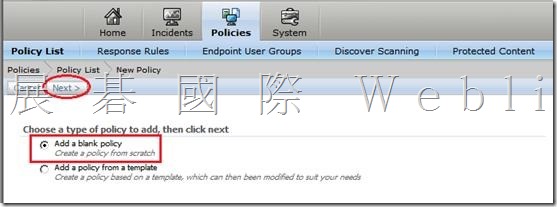

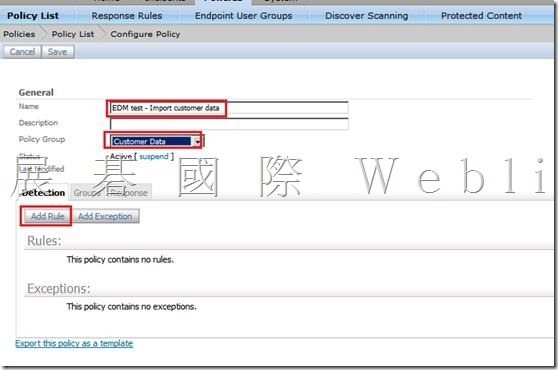

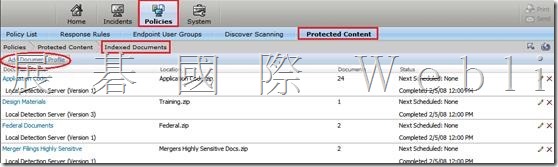

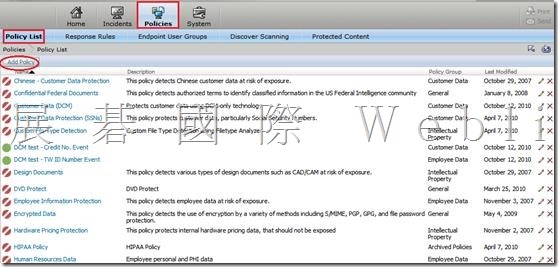

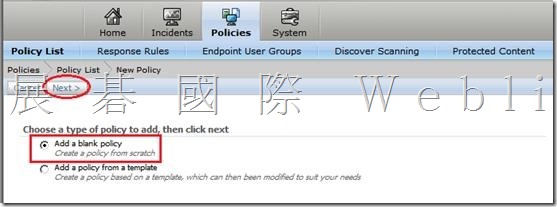

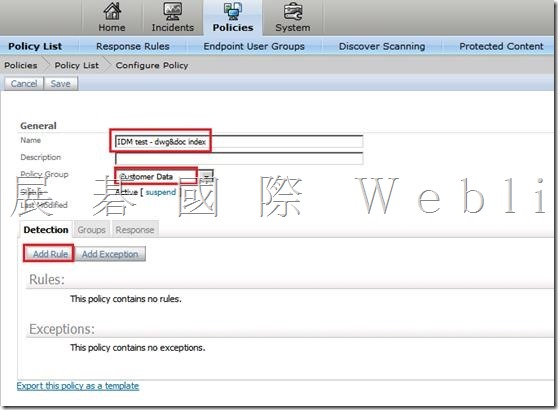

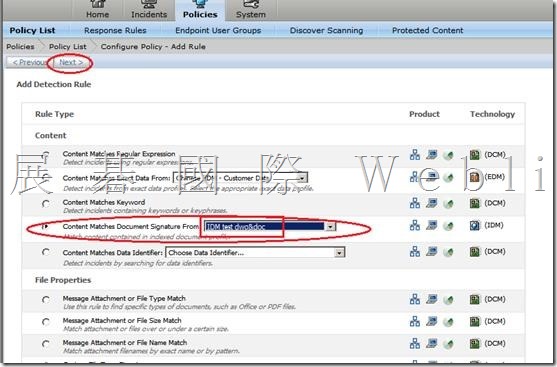

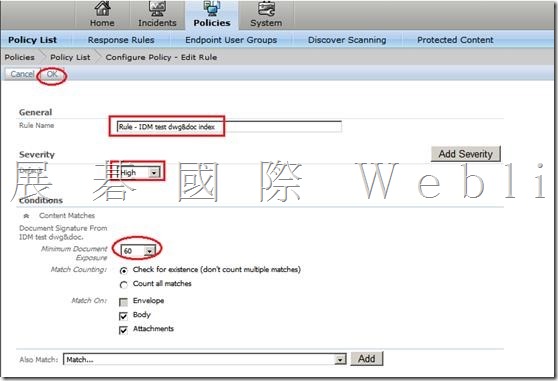

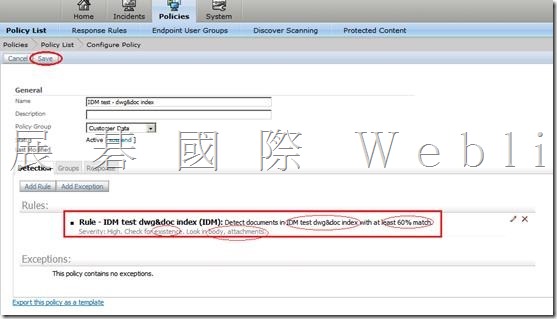

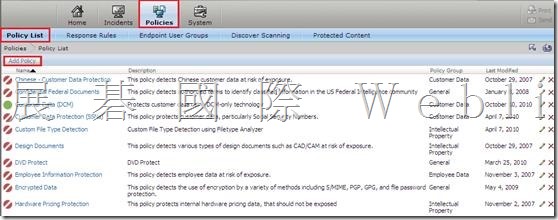

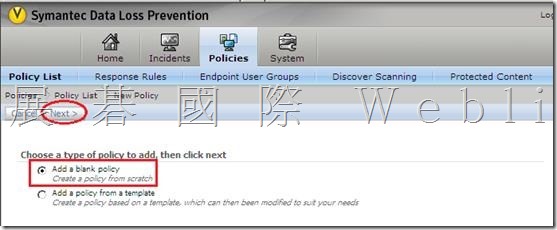

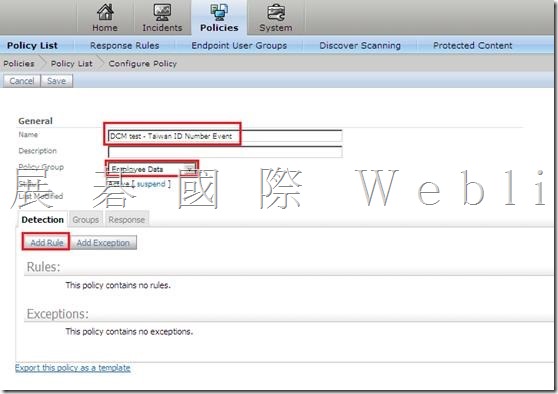

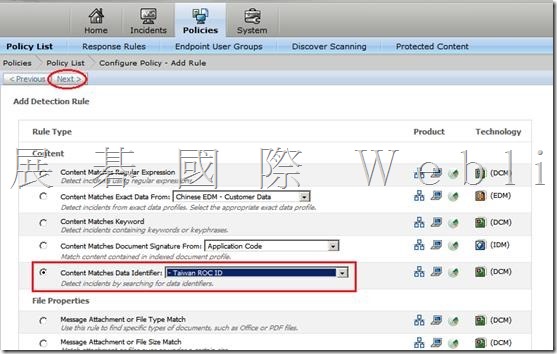

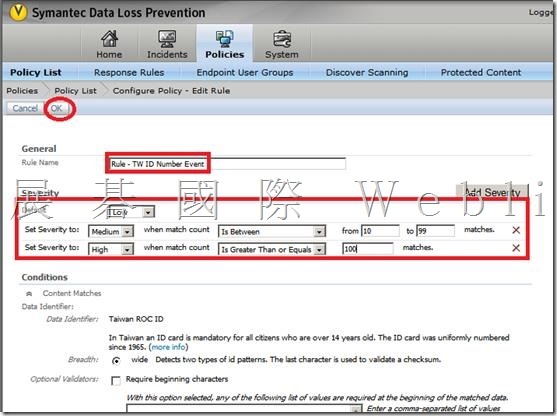

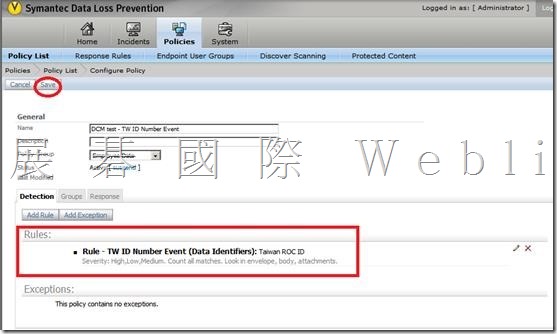

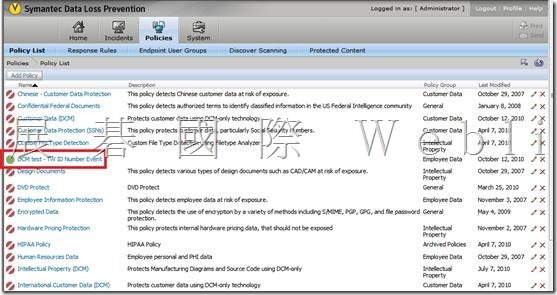

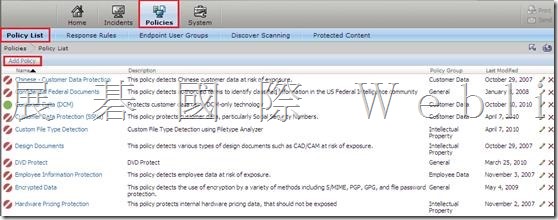

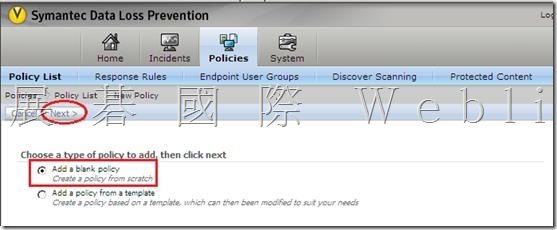

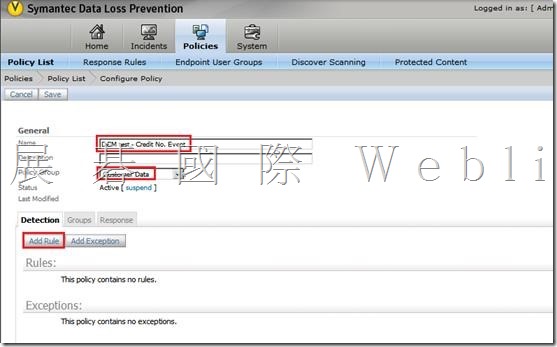

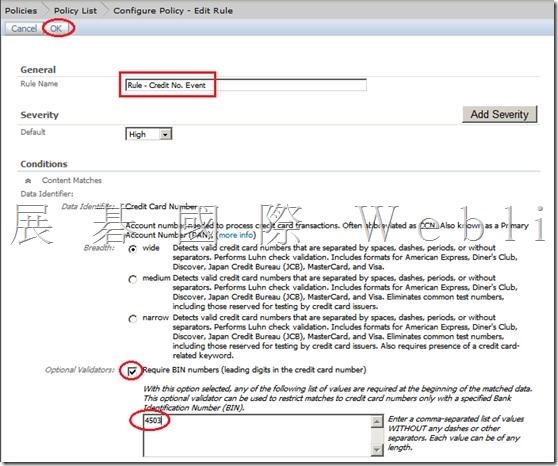

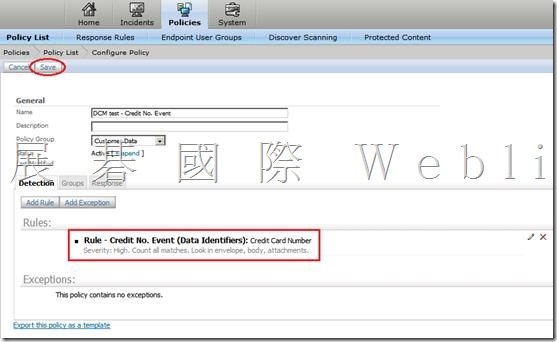

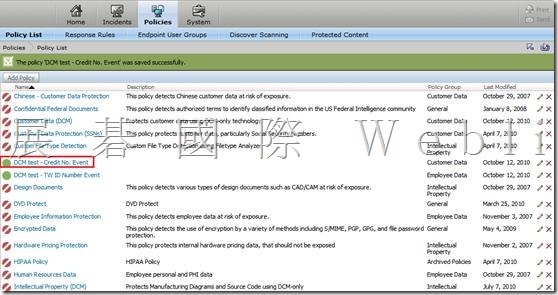

設定 DLP 的 Response Rule

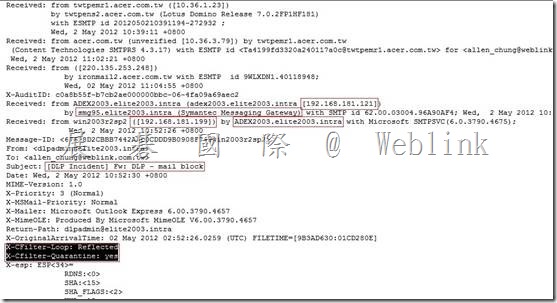

將違反 DLP policy 的信件標頭加上 X-cfilter-Quarantine: yes 的值

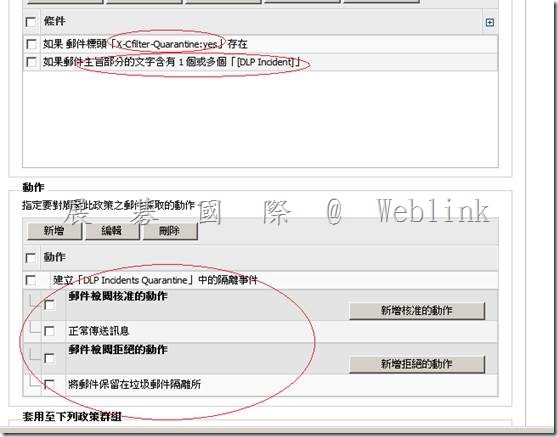

SMG 將信件標頭含有 X-cfilter-Quarantine: yes值的信,隔離到 [DLP Incidents Quarantine] 隔離資料夾

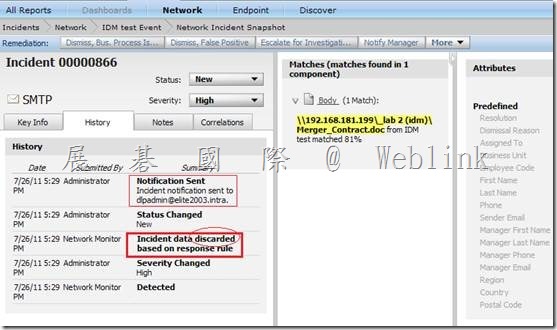

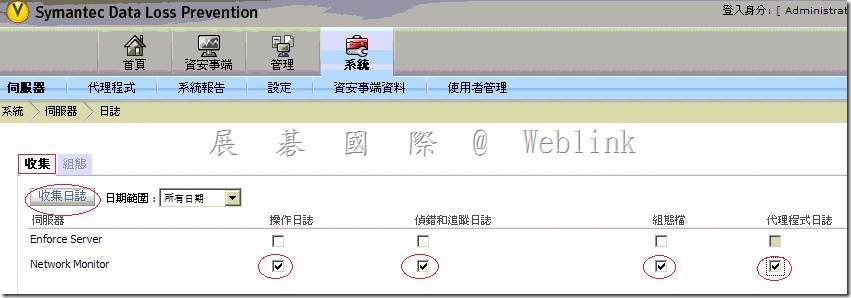

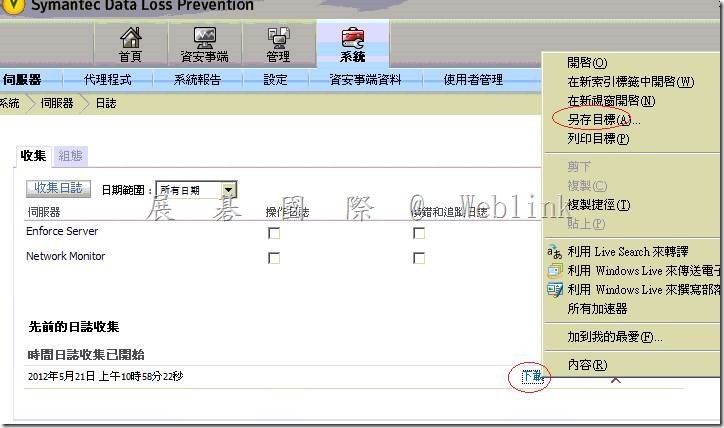

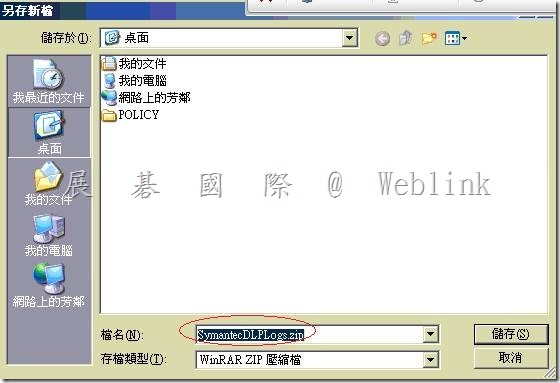

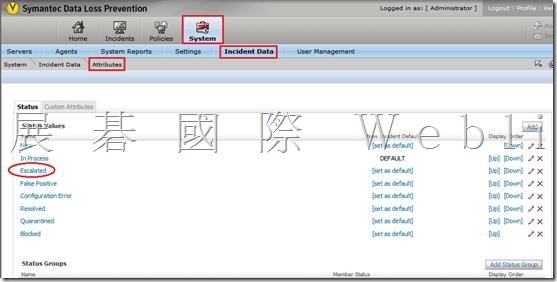

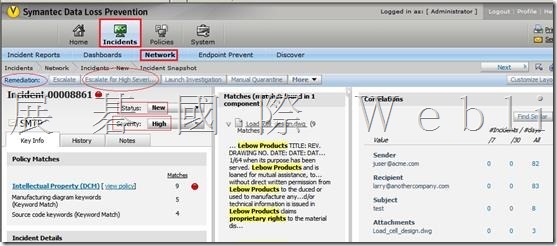

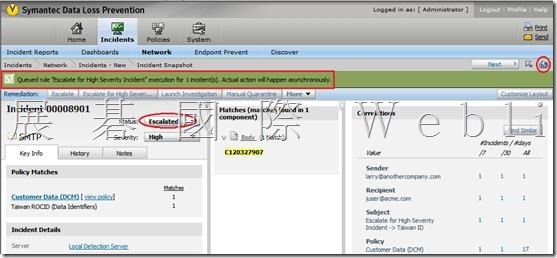

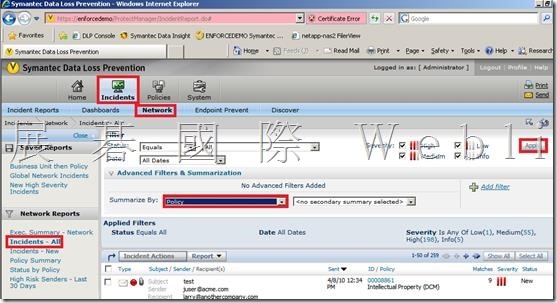

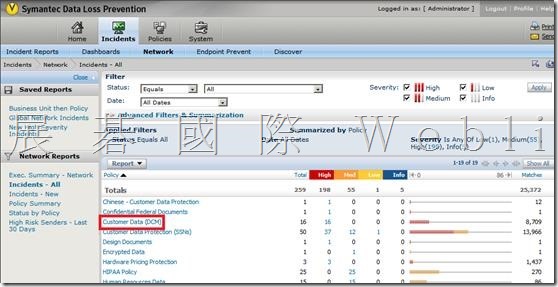

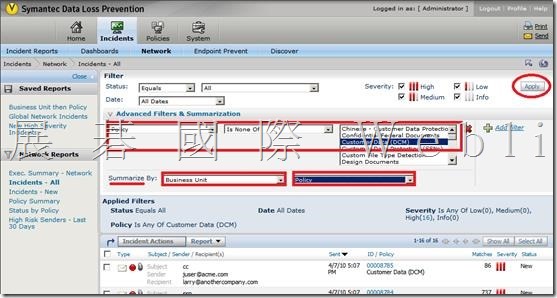

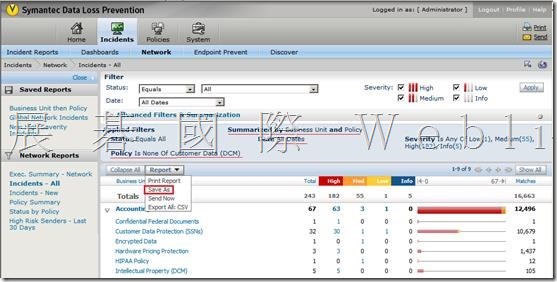

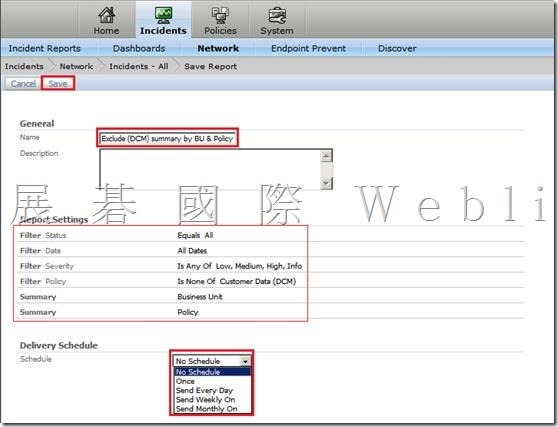

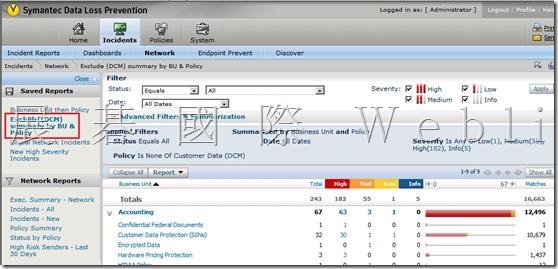

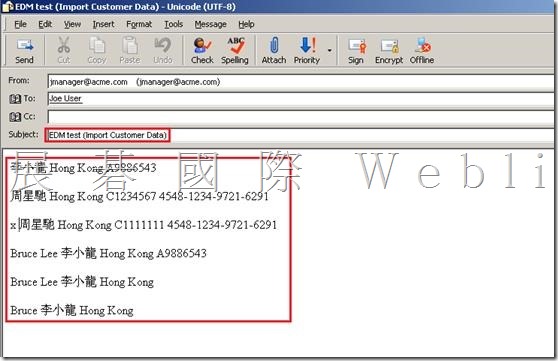

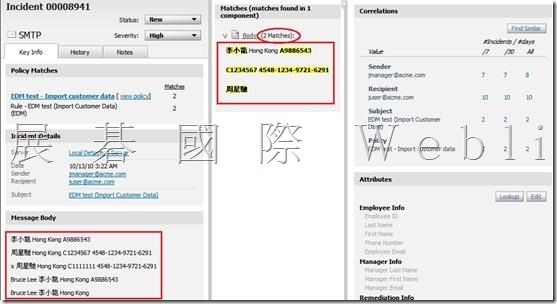

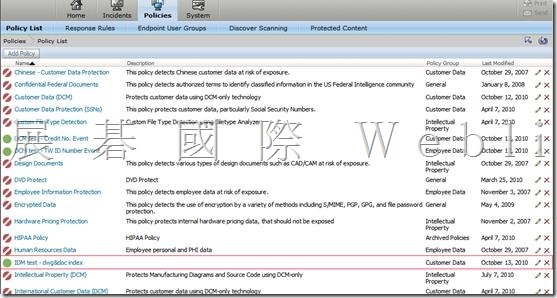

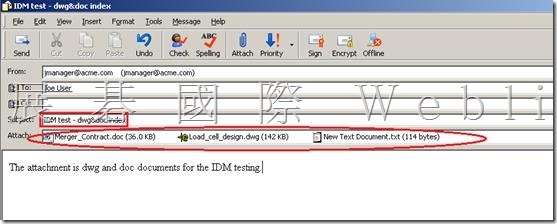

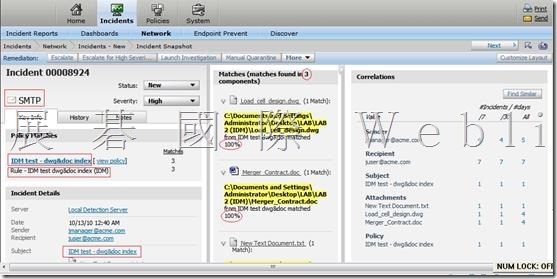

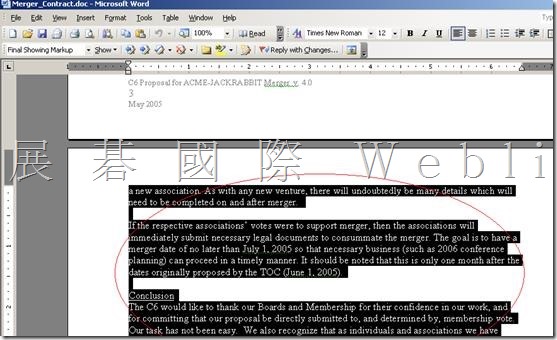

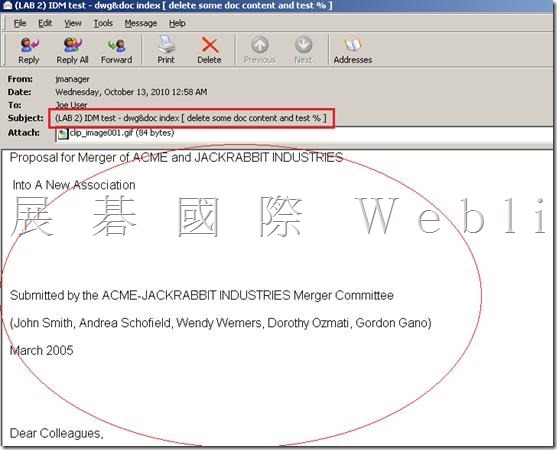

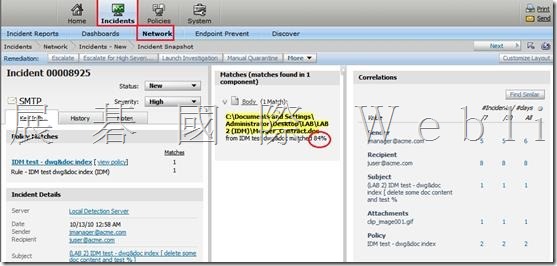

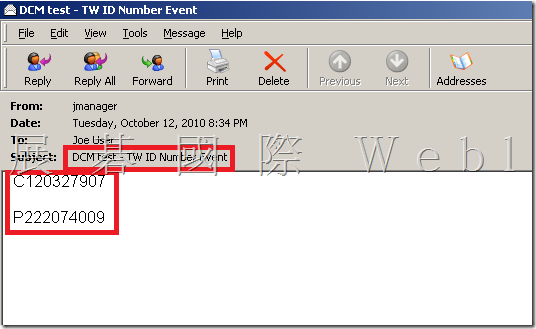

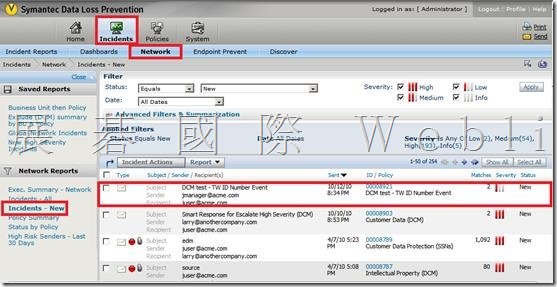

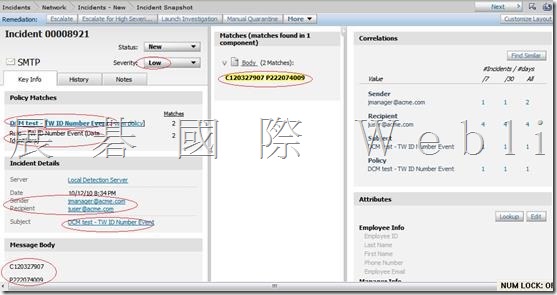

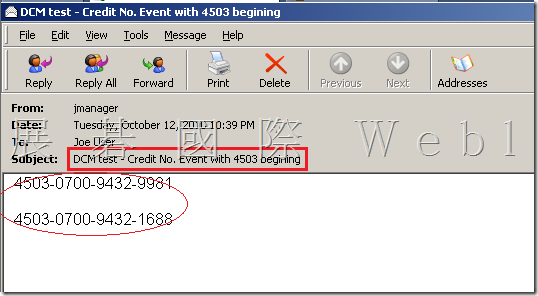

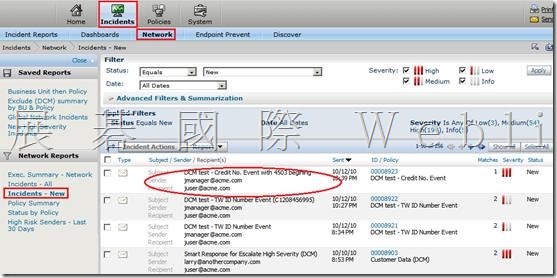

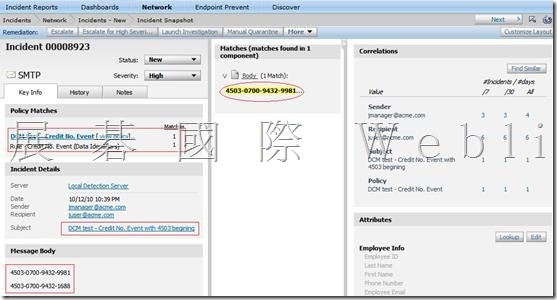

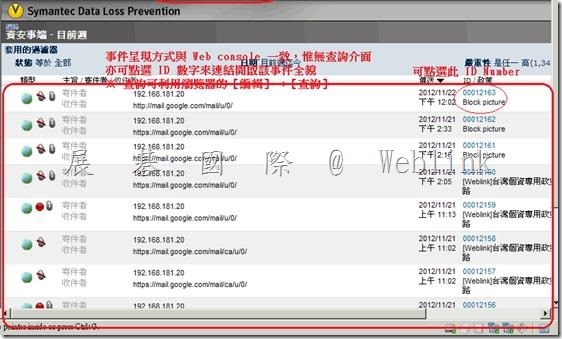

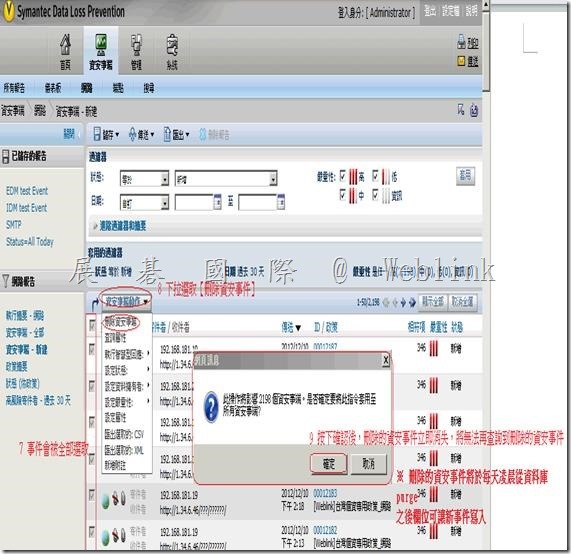

以下是 DLP Incident

以下是 SMG [DLP Incidents Quarantine] 隔離資料夾

以下是 SMG 郵件稽核日誌